Рунет 2.0: интернет по паспорту

В России до конца года будет запущен пилотный проект защищенного интернета, который называется Рунет 2.0. Это будет специальная сеть, в которой будут доступны только безопасные, проверенные сервисы, владельцы которых исполняют все требования действующего законодательства. Об этом рассказал зампред комитета Госдумы по информационной политике, информационным технологиям и связи Андрей Свинцов.

По словам Свинцова, нужно «поменять…

Гражданка Украины разыскивается за кибердиверсию серверов Росавиации

Сбежавшая за границу сотрудница Ведомства загрузила вирус в систему, который уничтожил множество ценной информации.

По подозрению в атаке на IT-систему Росавиации разыскивается бывшая сотрудница ведомства с паспортом Украины. По предварительным данным, она намеренно заразила вирусом рабочий компьютер, из-за чего система вышла из строя, и гигабайты ценной информации были уничтожены. После кибердиверсии подозреваемая покинула…

Не верьте своим глазам: как искусственный интеллект меняет реальность

Генеративный искусственный интеллект (ГИИ) — это тип системы искусственного интеллекта (ИИ), способной генерировать текст, изображения или другие медиаданные в ответ на подсказки. ГИИ использует генеративные модели, такие как большие языковые модели, для статистической выборки новых данных на основе набора обучающих данных, который использовался для их создания. Известные системы ГИИ включают ChatGPT — чат-бот, созданный OpenAI с…

Вымогатели генерируют обнаженку, используя ИИ и фото жертв из соцсетей

ФБР предупреждает, что мошенники в области так называемого «сексуального вымогательства» активизировались и начали создавать дипфейки с контентом откровенно сексуального характера, основываясь на фотографиях жертв из социальных сетей.

В английском языке для обозначения такой активности используют термин sextortion, образованный от слов sex («секс») и extortion («вымогательство»). Эта тактика подразумевает запугивание пользователей:…

За взломом кошельков Atomic Wallet стоит северокорейская группировка Lazarus

Блокчейн-аналитики из компании Elliptic считают, что недавняя атака на криптовалютные кошельки Atomic Wallet — дело рук северокорейской группировки Lazarus. Исследователи говорят, что жертвы потеряли от 35 до 50 млн долларов в криптовалюте.

Атака на Atomic Wallet произошла в прошлые выходные и была обнаружена после того как пользовали стали массово жаловаться на пропажу средств.

Тогда известный блокчейн-исследователь ZachXBT сообщал, что атаки…

Вы еще не зарегистрировались? Войти

Десятки модов для Minecraft заражены малварью Fracturiser

ИБ-эксперты и создатели опенсорсного лаунчера Minecraft, Prism Launcher, призывают пользователей немедленно прекратить загрузку и обновление модов для игры. Дело в том, что в ряде модов была обнаружена самораспространяющаяся малварь Fracturiser, атакующая системы под управлением Windows и Linux.

Учетные записи разработчиков зараженных модов размещались на платформе CurseForge. Причем некоторые из вредоносных файлов, использованных в атаках, датированы…

Северокорейские хакеры рассылают JPEG-картинки, способные взломать Windows

Хакерская группа RedEyes, также известная как APT37, представляет собой группу угроз, которая занимается кибершпионажем. Недавно они внедрили новую тактику сбора разведывательных данных от целевых лиц с помощью сложного вредоносного ПО под названием M2RAT. Эта вредоносная программа предназначена для того, чтобы избежать обнаружения программным обеспечением безопасности, и группа также использует стеганографию, которая скрывает…

Фишинг для чайников: как Telegram стал новым мошенническим киберпритоном?

«Лаборатория Касперского» недавно отметила новую тенденцию в фишинговом киберпреступном бизнесе. Согласно данным исследователей, мессенджер Telegram в последнее время стал гораздо чаще использоваться хакерами и прочими злоумышленниками для продажи и даже бесплатного распространения вредоносных фишинговых продуктов и услуг. Вокруг темы фишинга формируются целые онлайн-сообщества.

В отчёте компании отмечается, что при большом…

Больше миллиона веб-сайтов на основе WordPress заражены вредоносным ПО «Balada Injector»

По оценкам экспертов кибербезопасности, в рамках продолжающейся с 2017 года кампании по внедрению вредоносного ПО «Balada Injector» было заражено суммарно более миллиона веб-сайтов на базе WordPress.

Данная операция, по словам специалистов компании Sucuri, «использует все давно известные, а также совсем недавно обнаруженные уязвимости тем и плагинов» для взлома сайтов на WordPress. Известно, что такие атаки проходят волнами — раз в несколько…

Репозитории npm заполонили вредоносные пакеты, которые приводят к DoS-атаке

Специалисты ИБ-компании Checkmarx сообщают, что злоумышленники распространяют в репозиториях npm поддельные пакеты, которые приводят к DoS-атаке.

Киберпреступники публикуют пустые пакеты со ссылками на заранее созданные вредоносные сайты. Атака основана на то, что репозитории с открытым исходным кодом имеют доверие среди пользователей и занимают более высокое место в результатах поиска. Хакеры пользуются этим, чтобы создавать…

MuddyWater + DEV-1084: исследователи кибербезопасности выявили эффективный союз иранских злоумышленников

Специалистами Microsoft Threat Intelligence недавно было замечено, что хакерская группировка MuddyWater, обычно связываемая с правительством Ирана, проводит разрушительные атаки на гибридные среды под видом операций по вымогательству. Причём действует MuddyWater на этот раз не одна, а в партнёрстве с другой группой, которую специалисты Microsoft отслеживают под названием DEV-1084. Исследователи утверждают, что злоумышленники действуют сообща и нацелены как на…

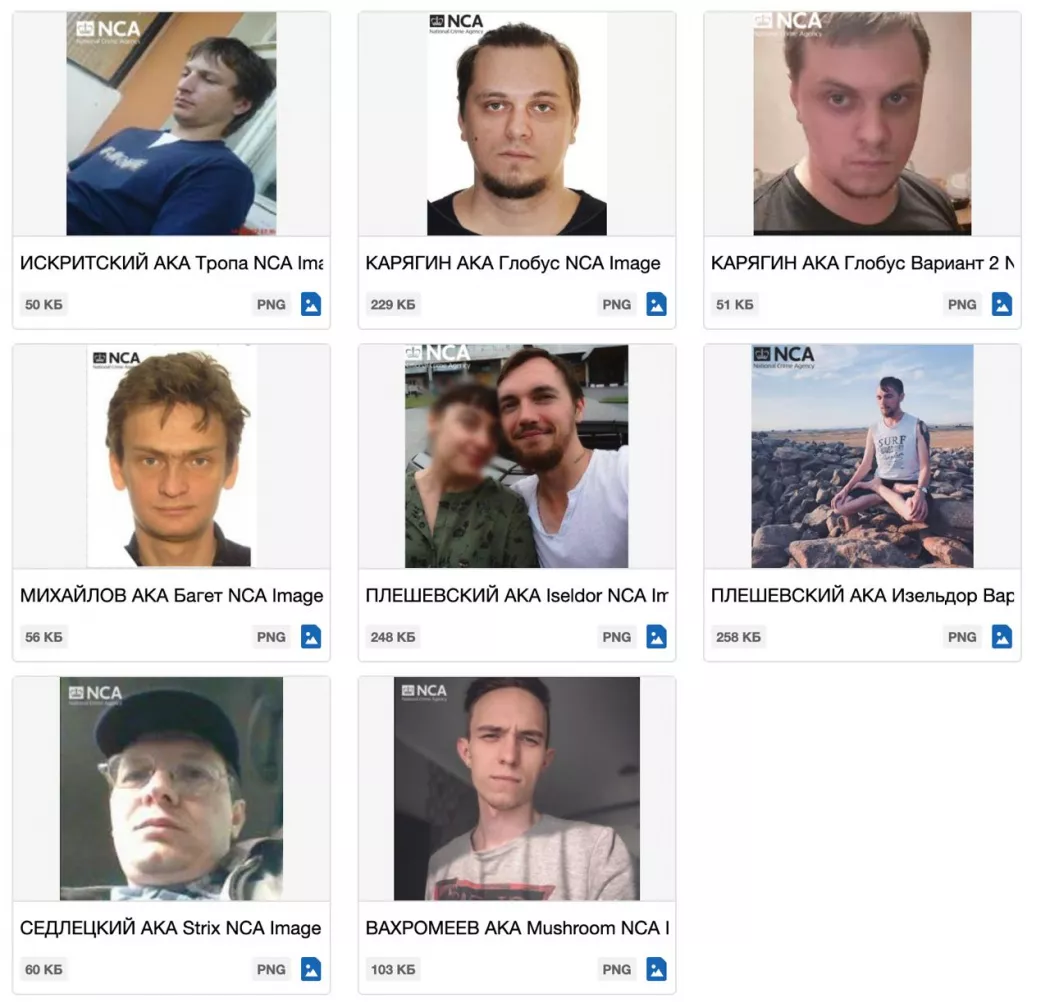

Власти США раскрыли имена членов Trickbot и обвинили их в связях с российскими спецслужбами

Министерство юстиции США раскрыло личности семи членов группировки Trickbot и ввело санкции против них. По данным американской стороны, все они являются гражданами России и постоянно проживают на территории страны.

?«Киберпреступники, особенно базирующиеся в России, стремятся атаковать критически важную инфраструктуру и нацеливаются на американские предприятия», — констатировал заместитель…

Telegram обвинили в слежке за пользователями и связях с Кремлем

Для мессенджера Telegram искусственно был создан образ надежного и зашифрованного приложения, чтобы российские силовики могли незаметно отслеживать и пресекать любые антиправительственные акции в стране. К такому выводу по итогам проведенного расследования пришли журналисты издания The Wired, выпустившие материал под названием «Кремль вошел в чат».

В качестве подтверждения своей версии они приводят…

В даркнете удвоилось количество объявлений о продаже поддельных банкнот

Число объявлений, авторы которых продают в даркнете поддельные деньги, выросло в 2022 году на 91 процент. Также, как выяснили сотрудники занимающей киберразведкой израильской компании Sixgill, увеличилось и количество уникальных продавцов — на 82 процента.

?«Примечательно, что топ-продавцы, входящие в первые 10 процентов списка, разместили 80 процентов всех подобных объявлений. Таким образом, даже при…

Большая часть криминальной криптовалюты проходит через одни и те же биржи

За отмыванием денежных средств в шокирующих объёмах стоит всего 5 криптобирж.

⚡️В течение многих лет криптовалютная экономика изобиловала криминальными эпизодами. А где криминал — там и отмывание денег. В части своего ежегодного отчета о преступлениях, компания Chainalysis указала на новую консолидацию крипто-криминальных услуг по обналичиванию средств. Chainalysis сообщает, что только пять…

Monero могут использовать для отмывания денег с даркнет-рынков из-за высокого уровня анонимности валюты

Использование Monero в нелегальных операциях могут контролировать только сами биржи, и только с помощью модели KYC (Know Your Customer). Такое мнение в авторском материале для U.Today озвучила (https://u.today/is-monero-xmr-still-competitive-on-cryptocurrency-market) колумнист издания и блокчейн-блогер Сабрина Мартинс Виейра (Sabrina Martins Vieira).

«Неоднократно заявлялось, что высокий уровень анонимности при обращении с Monero делает эту криптовалюту привлекательной для даркнет-рынков. В…

Начались продажи программы для полного захвата и контроля чужого смартфона на Android

Автор банковских троянов BlackRock и Ermac для мобильных устройств на базе операционной системы Android создал новую вредоносную программу Hook, предназначенную для кражи реквизитов доступа к банковским приложениям и криптовалютным кошелькам. Об этом сообщило издание The Hacker News со ссылкой на исследование ИБ-компании ThreatFabric.

Hook представляет собой форк другого банковского трояна — Ermac — и, как…

Ловим скамера через отслеживание криптовалюты

В этой статье я покажу:

- Как используя основы финансовых расследований и OSINT мы можем доказывать аффилированность криптовалютных адресов

Как в результате анализа транзакций двух и более ETH-адресов мы можем объединять их в кластер (т. е. множество адресов, контролируемых одной сущностью)

Как изменяется набор данных об экономической деятельности злоумышленника после объединения адресов в кластер*

Начнем,…

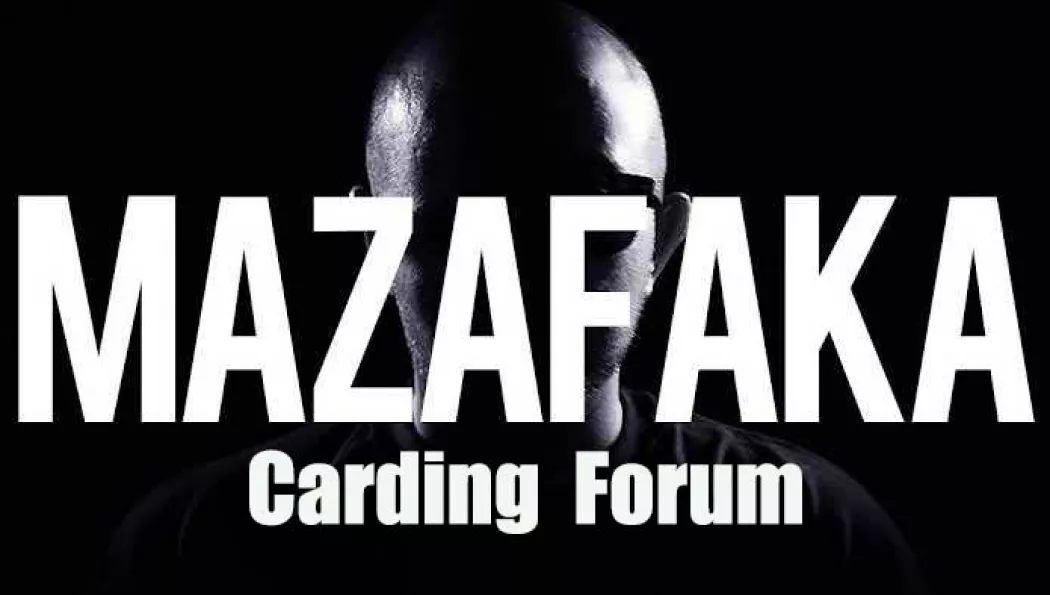

Mazafaka Forum - старейший кардинг форум СНГ.

Форум Mazafaka (Maza, MFclub) существует с 2003 года и за это время, там были замечены наиболее опытные и известные русские киберпреступники.

В марте 2021 года форум был подвергнут хакерской атаке, руководство форума струсило и решило слиться.

Но форум состоит не только из руководства, а иногда и вопреки ему и, поэтому, активными и авторитетными участниками форума, было принято

решение возобновить работу форума в конце 2022г.

Что погубило форум? А погубили белые адреса в инете и распиздяйство админов, типа кто нас будет ломать? Как оказалось было кому ломать.

Мы решили уйти в глубину, а именно использовать сеть I2P и TOR.

Больше наш форум не будет иметь белых адресов.

TOR — http://mfclubxckm7qv3bjee6dquzb4b3wbv3tnxhsuvjm2brx53vgacgp5ryd.onion

Этичный хакинг с Kali Linux.

• Автор данной серии статей поделился собственным опытом в области пентеста финансовых организаций, и попытался осветить ключевые моменты касаемо подхода, инструментов, приемов и различных методов.

• Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации, сканирование…

A Complete Penetration Testing & Hacking Tools List for Hackers & Security Professionals.

• Как ты уже понял из темы, речь пойдет об инструментах, которые активно используются хакерами, пентестерами, используются миллионами профессионалов в области безопасности и тысячами организаций по всему миру. Подборка весьма полезная, особенно для новичков. Добавляйте в закладки:

? https://gbhackers.com/hacking-tools-list/

• Penetration Testing Distributions;

• Docker for Penetration Testing;

• Multi-paradigm Frameworks;

• Vulnerability Scanners;

• Static Analyzers;

• Web Scanners;

• Network Tools;

• Wireless Network…

true story... Заключенные, 2 ПК и взлом тюремной сети.

• Давно не было занимательных и интересных историй у нас в ленте. Сегодня исправим эту ситуацию и ознакомимся с реальным случаем о заключенных, которые смогли собрать 2 ПК, взломать сеть тюрьмы и занимались нелегальной деятельностью в интернете. История достаточно старая (2015 год), но весьма увлекательная и интересная:

• Пятеро заключенных из исправительного заведения Марион (Marion Correctional Institution (штат Огайо), далее MCI) тайно собрали…

Fast Flux что за зверь

С одной из наиболее активных угроз мы сталкиваемся сегодня в интернете — это кибер-преступность. Все чаще преступники разрабатывают более совершенные средства получения прибыли от онлайновой преступной деятельности. Эта статья демонстрирует рост популярности, сложного метода, называемый Fast-Flux сети, который, как мы наблюдаем, находит все более широкое применение в «дикой природе». Fast-Flux сети — сети взломанных компьютерных систем с…

Даркнет это не только shit?

*Странно, что у множества людей, знакомых с миром даркнета, сложилось такое поверхностное мнение об этой сети. Сегодня почти каждый знает, для чего нужна анонимность. Дабы скрыть своё отношение к противозаконным действиям в сети, пользователи прибегают ко многим инструментам сокрытия следов. Но в 90% случаев это связано с наркотиками, отмыванием криптовалюты и прочими незаконными, но выгодными делами. Здесь мы напрямую можем сказать,…

SIM Jacking: как одно SMS-сообщение превращает ваш телефон в игрушку для хакера

SIM Jacking — это относительно новая форма киберпреступления, при которой злоумышленник получает доступ к вашему номеру телефона, а затем использует вашу SIM-карту для совершения звонков, отправки сообщений и сбора информации о вас. Это может привести к утечке данных и большим финансовым потерям.

Что такое SIM-джекинг?

SIM Jacking — это атака, при которой злоумышленник использует SIM-карту цели, чтобы завладеть её учетной записью в…

Взгляд из тени

Взгляд из тени