Медицинский сектор страны был второй раз атакован хакерами в течение месяца.

22 декабря компания F.A.C.C.T. сообщила, что хакерская группировка Sticky Werewolf совершила вторую попытку атаки на российскую фармацевтическую компанию.

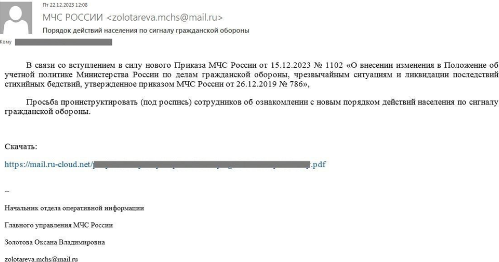

В этот раз хакеры отправили фишинговое письмо, выдавая его за сообщение от Министерства по чрезвычайным ситуациям РФ, с просьбой об инструктировании сотрудников относительно нового приказа.

Анализ письма выявил несоответствия, такие как использование бесплатного почтового сервиса для отправки и несоответствие фамилии в адресе с подписью исполнителя. Планировалось использование вредоносной программы Darktrack RAT, предоставляющей удаленный доступ к системе жертвы.

Ранее в декабре та же группировка атаковала Российский Научно-Исследовательский Институт, занимающийся разработкой вакцин, также используя фальшивые сообщения от Минстроя РФ. Sticky Werewolf известна проведением целевых атак на государственные учреждения и финансовые организации в России и Белоруссии. С начала апреля по октябрь 2023 года группировка провела не менее 30 атак, используя фишинговые рассылки по электронной почте, вредоносные файлы и инструменты для удаленного доступа.

Для получения доступа к целевым системам Sticky Werewolf использовала фишинговые электронные письма, содержащие ссылки на вредоносные файлы. Они воспользовались сервисом IP Logger для генерации этих ссылок, который не только создавал их, но и собирал информацию о жертвах, такую как время перехода, IP-адрес, страна, город, версия браузера и операционной системы.

Фишинговые ссылки вели к вредоносным файлам с расширениями .exe или .scr, маскированным под документы Microsoft Word или PDF. Sticky Werewolf использовала также собственные доменные имена для максимальной легитимности. Примеры документов, использованных для отвлечения внимания, включали экстренное предупреждение от МЧС России и исковое заявление. Вместе с документом в системе создавался ярлык в папке автозагрузки, указывающий на легитимное приложение, такое как µTorrent. Для обфускации NetWire, используемого для дальнейших действий, Sticky Werewolf применяла протектор Themida.

NetWire давал хакерам возможность собирать информацию о системе, управлять файлами, процессами, службами, а также выполнять ряд других действий, включая получение данных о нажатиях клавиш, запись видео с экрана и управление сетевыми соединениями. Примечательно, что в марте 2023 года человек, который продавал NetWire под видом легитимного программного обеспечения, был задержан в Хорватии, что привело к конфискации доменного имени и сервера, используемых для распространения вредоносного ПО.