ИСТОРИЯ СОВРЕМЕННЫХ АТАК С ИСПОЛЬЗОВАНИЕМ ПРОГРАММ-ВЫМОГАТЕЛЕЙ.

Атаки, осуществляемые с использованием программ-вымогателей, стали вторым по масштабам явлением после пандемии COVID-19 в 2020 году и, к сожалению, продолжают свое развитие. Некоторые злоумышленники могли прекратить свою деятельность, однако быстро появляется новое поколение киберпреступников, готовых занять их место.

Эти атаки теперь широко обсуждаются, но они начались еще до известных случаев распространения программ-вымогателей, таких как WannaCry и NotPetya. В отличие от неуправляемых программ-вымогателей, за которыми стоят различные операторы и их сообщники, эти атаки требуют тщательной разведки уязвимостей в ИТ-инфраструктуре и предварительной подготовки к развертыванию программ-вымогателей, что может приносить киберпреступникам миллионы долларов в криптовалюте.

Cуществует множество примеров программ-вымогателей, используемых в таких атаках. В данной главе мы сосредоточимся на наиболее важных исторических примерах, включая угрозу, наиболее характерную для современного ИТ-ландшафта — программы-вымогатели как услуга.

Мы рассмотрим следующие примеры:

2016 г.: программа-вымогатель SamSam.

2017 г.: программа-вымогатель BitPaymer.

2018 г.: программа-вымогатель Ryuk.

2019 г. — настоящее время: программы-вымогатели как услуга

2016 г. — программа-вымогатель SamSam.

В начале 2016 года появилась группа операторов SamSam, которая существенно изменила угрозу, связанную с программами-вымогателями. В отличие от обычных атак, их целью стали необычные пользователи или отдельные устройства. С применением ручного управления они направляли свои атаки на различные компании, проникали в сети и шифровали максимальное количество устройств, включая те, которые содержали наиболее ценные данные.

Цели атак были разнообразными, включая предприятия в области здравоохранения, образования и даже целые города. Примечательным случаем стал город Атланта (штат Джорджия), пострадавший в марте 2018 года. Восстановление инфраструктуры, пострадавшей от атаки, обошлось городу примерно в $2,7 миллиона.

Чаще всего злоумышленники использовали уязвимости в общедоступных приложениях, таких как системы JBOSS, либо просто взламывали пароли к RDP-серверам для получения первоначального доступа к целевой сети. Для получения расширенных прав доступа они применяли распространенные хакерские инструменты и эксплойты, включая известный Mimikatz, который позволяет получить доступ к учетным данным администратора домена. После этого операторы SamSam сканировали сеть, собирали информацию о доступных хостах, на каждый из которых копировали программу-вымогатель и запускали ее с использованием PsExec.

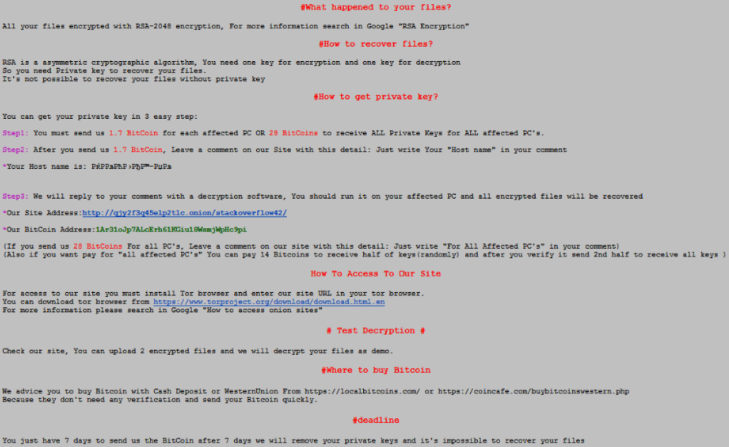

Для получения выкупа злоумышленники использовали платежный сайт в даркнете. Жертва получала сообщение с требованием выкупа и информацией о расшифровке файлов, сгенерированной программой-вымогателем. По данным Sophos, в период с 2016 по 2018 год злоумышленники заработали около $6 миллионов

Пример сообщения SamSam с требованием выкупа

Кто стоит за программой-вымогателем SamSam?

28 ноября 2018 года ФБР представило акт обвинения в международном распространении программы-вымогателя SamSam против Фарамарза Шахи Саванди и Мохаммада Мехди Шаха Мансури, оба из Ирана. После обнародования обвинительного акта, злоумышленникам удалось прекратить свою преступную деятельность, по крайней мере, под лозунгом SamSam.

Этот случай подчеркнул, что атаки программ-вымогателей на корпорации могут приносить значительные прибыли, что привело к появлению новых подобных групп. Примером такой группы стала программа-вымогатель BitPaymer.

Фрагмент плаката ФБР о розыске.

Оба подозреваемых в распространении программы-вымогателя SamSam происходили из Ирана. После того, как обвинительный акт был обнародован, злоумышленникам удалось прекратить свою преступную деятельность, по меньшей мере, под именем SamSam.

Этот случай стал примером того, что атаки программ-вымогателей на корпорации могут быть чрезвычайно прибыльными, что послужило стимулом для появления новых аналогичных групп. Одним из таких примеров стала программа-вымогатель BitPaymer.

2017 г. — программа-вымогатель BitPaymer.

Программа-вымогатель BitPaymer связана с киберпреступной группировкой Evil Corp, которая, по предположениям, имеет российское происхождение. Вместе с этим штаммом программы-вымогателя появилась новая тенденция атак, которые координируются человеком — охота за крупной дичью.

Начало этой тенденции пришлось на август 2017 года, когда операторы BitPaymer успешно провели атаку на несколько больниц управления NHS Lanarkshire, требуя астрономическую сумму выкупа в размере $230 000 или 53 биткойна.

Для получения начального доступа к целевой сети группа использовала свой давний инструмент — троян Dridex. Этот троян позволял злоумышленникам загружать PowerShell Empire, популярный фреймворк постэксплуатации, для перемещения по сети и получения расширенных прав доступа, включая использование Mimikatz, аналогично тому, как поступали операторы SamSam.

Преступники развертывали программу-вымогатель в масштабах предприятия, используя модификацию групповой политики, что позволяло им отправлять на каждый хост скрипт для запуска экземпляра программы-вымогателя.

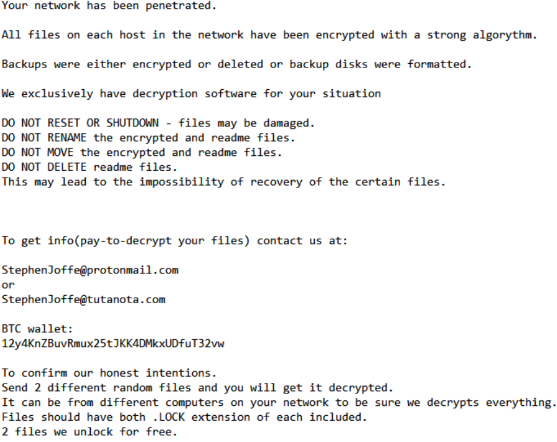

Кроме того, злоумышленники взаимодействовали с жертвами как по электронной почте, так и в онлайн-чатах.

Пример сообщения BitPaymer с требованием выкупа.

В июне 2019 года появилась новая программа-вымогатель под названием DoppelPaymer, основанная на BitPaymer. Предполагается, что ею управляла дочерняя группа Evil Corp.

Создатели программы-вымогателя BitPaymer.

13 ноября 2019 года ФБР представило заключение, в котором Максим Викторович Якубец и Игорь Олегович Турашев были названы виновными в управлении троянскими программами Dridex.

Максим Викторович Якубец в настоящее время объявлен в розыск по нескольким обвинениям в киберпреступной деятельности, и за его поимку установлена награда в размере $5 миллионов.

Фрагмент плаката ФБР о розыске.

Конечно, Dridex не был единственным трояном, использованным в атаках программ-вымогателей, управляемых людьми. Другим выдающимся примером является Trickbot, который тесно связан с программой-вымогателем Ryuk.

2018 г. — программа-вымогатель Ryuk.

Программа-вымогатель Ryuk привнесла новые элементы в охоту на крупную дичь, связанную с группой Trickbot, также известной как Wizard Spider, и остается активной в наши дни.

Согласно данным AdvIntel, за историю своих атак группа нацелилась на различные организации и заработала не менее $150 миллионов.

Ryuk ранее называли тройной угрозой, так как инфицирование обычно начиналось с трояна Emotet, который загружал Trickbot. Затем Trickbot использовался для загрузки инструментов постэксплуатации и окончательного развертывания программы-вымогателя. Обычно Trickbot использовался для загрузки агента PowerShell Empire или Cobalt Strike Beacon, элемента еще одного чрезвычайно популярного фреймворка постэксплуатации.

Недавно группа сменила свой набор инструментов и стала использовать новый троян Bazar. Интересно, что они начали применять голосовой фишинг, используя «вишинг». Фишинговые письма содержат ложную информацию о платной подписке и номер телефона, который можно позвонить, чтобы отменить ее. Если жертва звонит, оператор направляет ее загрузить вредоносный файл Microsoft Office, открыть его и включить макросы, заражающие компьютер трояном Bazar. Как и в случае с Trickbot, троян используется для загрузки и запуска фреймворка постэксплуатации, чаще всего Cobalt Strike.

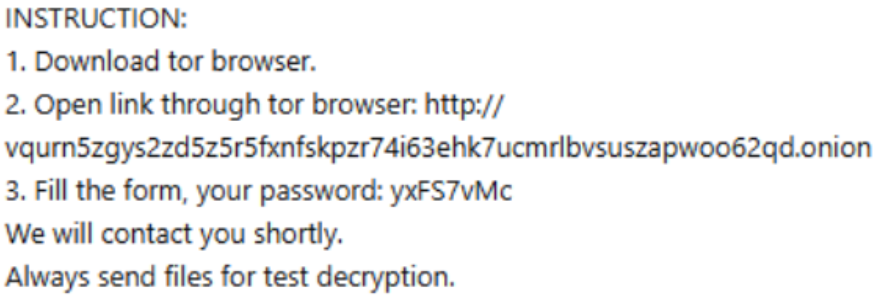

Злоумышленники применяли несколько методов запуска Ryuk, включая PsExec и модификацию групповой политики. Изначально они предоставляли адреса электронной почты для связи с жертвами, но вскоре начали использовать onion-сервисы Tor.

На рисунке представлены инструкции, указанные в сообщении о выкупе.

Операторы программы-вымогателя Ryuk остаются активными, и согласно данным AdvIntel и HYAS, они уже заработали более $150 миллионов.

Кто стоит за программой-вымогателем Ryuk?

4 июня 2021 года ФБР представило документ, в котором была предъявлена обвинительная документация против Аллы Витте, известной также как Макс, в участии в транснациональной организации, ответственной за создание и распространение трояна Trickbot.

Некоторые другие лица, связанные с Ryuk, были операторами ботнета Emotet. Их задержали в январе 2021 года в ходе совместной операции правоохранительных органов Нидерландов, Германии, США, Великобритании, Франции, Литвы, Канады и Украины. В результате этой операции власти получили полный контроль над инфраструктурой ботнета.

На рисунке представлен вид рабочего места операторов Emotet.

Несмотря на аресты злоумышленников, интерес к «большой игре» продолжает привлекать все больше киберпреступников. В результате возник новый феномен — программа-вымогатель как услуга.

2019 г. — настоящее время: программывымогатели как услуга (RaaS).

В 2019 году наблюдался рост популярности программ-вымогателей как услуги, и этот тренд продолжает оставаться главной тенденцией. Многие разработчики программ-вымогателей начали предлагать свои продукты различным злоумышленникам в обмен на процент от полученного выкупа.

Семейства программ-вымогателей, распространяемых по модели «программа-вымогатель как услуга», включают REvil, LockBit, Ragnar Locker, Nefilim и многие другие. Даже если несколько злоумышленников используют один и тот же тип программы-вымогателя, их тактики, техники и процедуры могут значительно различаться.

В настоящее время многие злоумышленники применяют общий подход: они извлекают данные до фактического развертывания программ-вымогателей. Этот тренд был установлен операторами программы-вымогателя Maze еще в 2019 году. Почти все злоумышленники, осуществляющие подобные атаки, в настоящее время обладают своими собственными сайтами для утечек данных (Data Leak Site, DLS).

Пример DLS, используемого в операциях с программой-вымогателем DoppelPaymer, представлен на рисунке сверху.

Инициаторы атак обычно не управляют всем жизненным циклом атаки, а вместо этого пользуются услугами других злоумышленников. Например, они могут сотрудничать с брокерами первоначального доступа, которые обеспечивают им вход в скомпрометированные корпоративные сети. В некоторых случаях они могут оплачивать профессиональных тестировщиков на проникновение (пентестеров) за расширение прав доступа или обход защиты, чтобы затем без проблем запускать программы-вымогатели в масштабах всего предприятия.

Злоумышленники, участвующие в таких проектах, могут получать различные доли от выкупа. Обычно разработчики получают около 20%, инициаторы атаки — около 50%, брокеры первоначального доступа — 10%, а остальное распределяется между вспомогательными злоумышленниками, такими как пентестеры или переговорщики.

В январе 2021 года гражданин Канады Себастьен Вашон-Дежарден, связанный с программой-вымогателем NetWalker, был предъявлен обвинение. Ему предъявляется обвинение в заработке более $27,6 млн с использованием вымогательства.

Другой пример связан с программой-вымогателем Egregor, где пара лиц, аффилированных с этой программой, была арестована французскими властями, которые отследили уплаты выкупа в их адрес.

В июне 2021 года также были арестованы лица, связанные с программой-вымогателем Clop, которые помогали злоумышленникам в отмывании денег.

Таким образом, модель программ-вымогателей как услуга стала фактором, позволяющим многим киберпреступникам присоединиться к «большой игре», даже если у них не хватает навыков и возможностей. Это является одним из ключевых факторов превращения атак программ-вымогателей, управляемых людьми, в киберпандемию.

В этой главе вы ознакомились с историей современных атак с использованием программ-вымогателей, получили представление о тактиках, техниках и процедурах злоумышленников, а также рассмотрели их бизнес-модели, включая некоторые конкретные личности, стоявшие за описанными атаками.

В следующей главе мы более детально рассмотрим современную картину угроз, связанных с программами-вымогателями, и сфокусируемся на жизненном цикле атаки — от получения первоначального доступа до фактического запуска программы-вымогателя.

Данная статья является переводом.